ROMA – Centinaia di italiani sono stati “infettati”da uno spyware chiamato Exodus , cioè un software che raccoglie informazioni a vostra insaputo dai vostri smartphone. Sviluppato da un’azienda italiana, era distribuito e funzionante sui dispositivi Android ed in grado di bypassare i filtri di sicurezza Google. E’ stato identificato da un gruppo di ricercatori, e la vicenda è stata resa nota dal sito Motherboard che parla di “malware governativo”. “Riteniamo – dicono i ricercatori – che sia stato sviluppato dalla società eSurv, di Catanzaro, dal 2016“.

La Procura di Napoli tempo fa ha aperto un fascicolo d’indagine : la prima individuazione del malware è infatti avvenuta proprio nel capoluogo partenopeo. A coordinare l’attività investigativa, che interessa tutto il territorio nazionale, è il procuratore capo Giovanni Melillo. Secondo quanto si apprende, il fascicolo è stato aperto tempo fa: la prima individuazione del malware è infatti avvenuta proprio nel capoluogo partenopeo.

La Procura di Napoli tempo fa ha aperto un fascicolo d’indagine : la prima individuazione del malware è infatti avvenuta proprio nel capoluogo partenopeo. A coordinare l’attività investigativa, che interessa tutto il territorio nazionale, è il procuratore capo Giovanni Melillo. Secondo quanto si apprende, il fascicolo è stato aperto tempo fa: la prima individuazione del malware è infatti avvenuta proprio nel capoluogo partenopeo.

Nel frattempo la società Esurv sembra scomparsa da Internet: facendo la ricerca sul web compare una pagina con la scritta ‘notfound‘ ( cioè introvabile) e sulla loro pagina Facebook c’è la dicitura ‘questo contenuto non e’ al momento disponibile‘. Il Copasir, il comitato di controllo sui servizi segreti, approfondirà la vicenda e a quanto si apprende, nei prossimi giorni chiederà al Dis, il dipartimento che coordina l’attività delle agenzie di intelligence, notizie e aggiornamenti sulla vicenda. Per il Garante della Privacy Antonello Soro, “E’ un fatto gravissimo”.

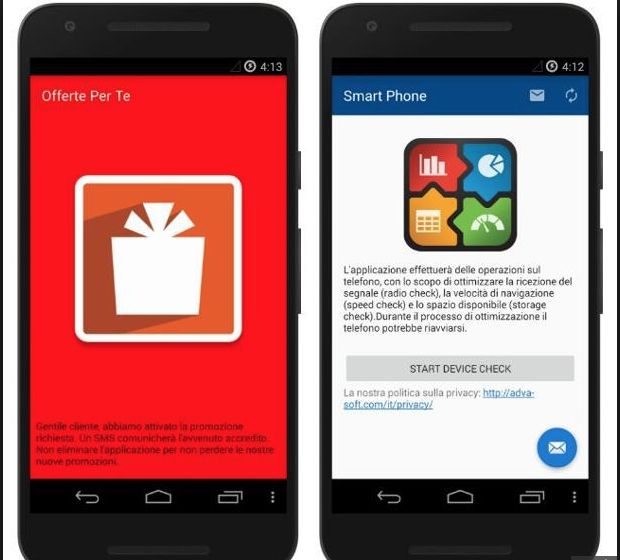

“Abbiamo identificato copie di uno spyware sconosciuto – spiegano i ricercatori – che sono state caricate con successo sul Google Play Store più volte nel corso di oltre due anni. Queste applicazioni sono normalmente rimaste disponibili per mesi“. Google, proprietaria di Play Store, il negozio digitale da cui si scaricano le app per Android, contattata dai ricercatori ha rimosso le applicazioni ed ha dichiarato che “grazie a modelli di rilevamento avanzati, Google Play Protect sarà ora in grado di rilevare meglio le future varianti di queste applicazioni“. Alcuni esperti hanno riferito a Motherboard che l’operazione potrebbe aver colpito vittime innocenti “dal momento che lo spyware sembrerebbe essere difettoso e mal direzionato. Esperti legali e delle forze dell’ordine hanno riferito al sito che lo spyware potrebbe essere illegale“.

Il software spia agiva in due step. Exodus One raccoglieva informazioni base di identificazione del dispositivo infettato dal virus creato (in particolare il codice Imei che consente di identificare in maniera unica uno telefono ed il numero del cellulare). Una volta acquisite queste informazioni si passava alla fase Exodus Two, e veniva auto-installato un file che raccoglieva dati e informazioni sensibili dell’utente infettato come la cronologia dei browser, le informazioni del calendario, la geolocalizzazione, i log di Facebook Messenger, le chat di WhatsApp. Secondo Security without Borders, Exodus sarebbe in grado anche di registrare le telefonate, l’audio ambientale e scattare foto. E non solo: recuperando la password del Wi-Fi, diventa possibile entrare nella rete domestica dell’utente e raccogliere altri dati. Un “captatore informatico”, come li definisce la legge, insomma, ma molto avanzato: rimane attivo anche quando lo schermo si spegne e l’applicazione verrebbe altrimenti sospesa per ridurre il consumo della batteria.

Il software spia agiva in due step. Exodus One raccoglieva informazioni base di identificazione del dispositivo infettato dal virus creato (in particolare il codice Imei che consente di identificare in maniera unica uno telefono ed il numero del cellulare). Una volta acquisite queste informazioni si passava alla fase Exodus Two, e veniva auto-installato un file che raccoglieva dati e informazioni sensibili dell’utente infettato come la cronologia dei browser, le informazioni del calendario, la geolocalizzazione, i log di Facebook Messenger, le chat di WhatsApp. Secondo Security without Borders, Exodus sarebbe in grado anche di registrare le telefonate, l’audio ambientale e scattare foto. E non solo: recuperando la password del Wi-Fi, diventa possibile entrare nella rete domestica dell’utente e raccogliere altri dati. Un “captatore informatico”, come li definisce la legge, insomma, ma molto avanzato: rimane attivo anche quando lo schermo si spegne e l’applicazione verrebbe altrimenti sospesa per ridurre il consumo della batteria.

Secondo gli esperti, il software spia è stato utilizzato tra il 2016 all’inizio del 2019, copie dello spyware sono state trovate caricate sul Google Play Store, camuffate da applicazioni di servizio di operatori telefonici. Sia le pagine di Google Play Store che le finte interfacce di queste applicazioni malevole sono in italiano. Secondo le statistiche pubblicamente disponibili, in aggiunta ad una conferma di Google, la maggior parte di queste applicazioni hanno raccolto qualche decina di installazioni ciascuna, con un caso che superava le 350 unità. Tutte le vittime infettate quindi si trovano in Italia.

“Riteniamo che questa piattaforma sia stata sviluppata – spiegano gli autori della ricerca- da una società Italiana chiamata eSurv, di Catanzaro, che opera principalmente nel settore della videosorveglianza. Secondo informazioni disponibili pubblicamente sembra che eSurv abbia iniziato a sviluppare spyware dal 2016”. Da nostre informazioni, la società E-Surv gestiva anche i servizi di videosorveglianza remota per i clienti della compagnia telefonica Fastweb.