di Paolo Campanelli

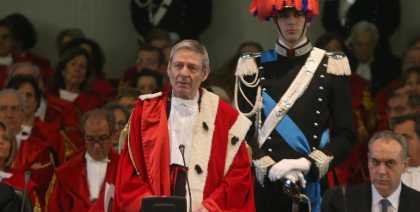

Il convegno, certamente affascinante per attualità dei contenuti e per l’altissima qualità dei contributi, organizzato dalla sezione romana del Lapec (acronimo di Laboratorio Permanente Esame e Controesame e Giusto Processo) congiuntamente alla Camera Penale di Roma ed alla Cassa Forense, si è tenuto un importantissimo convegno che ha catalizzato, dal vivo ed in streaming, l’attenzione di giuristi ed addetti ai lavori di tutt’Italia. è stato pervaso dalla forte emozione e dal cordoglio per la prematura scomparsa del notissimo penalista e scrittore Ettore Randazzo, fondatore del Lapec e già Presidente dell’Unione Nazionale delle Camere Penali. Fra i ricordi più toccanti quello del dott. Giovanni Canzio, Primo Presidente della Suprema Corte di Cassazione.

Il convegno, certamente affascinante per attualità dei contenuti e per l’altissima qualità dei contributi, organizzato dalla sezione romana del Lapec (acronimo di Laboratorio Permanente Esame e Controesame e Giusto Processo) congiuntamente alla Camera Penale di Roma ed alla Cassa Forense, si è tenuto un importantissimo convegno che ha catalizzato, dal vivo ed in streaming, l’attenzione di giuristi ed addetti ai lavori di tutt’Italia. è stato pervaso dalla forte emozione e dal cordoglio per la prematura scomparsa del notissimo penalista e scrittore Ettore Randazzo, fondatore del Lapec e già Presidente dell’Unione Nazionale delle Camere Penali. Fra i ricordi più toccanti quello del dott. Giovanni Canzio, Primo Presidente della Suprema Corte di Cassazione.

Gli organizzatori, e fra questi in particolare gli avvocati Cataldo Intrieri e Sabrina Lucantoni, hanno ribadito che la maniera migliore per ricordare l’ Avv. Ettore Randazzo, che avrebbe dovuto introdurre i lavori, sarebbe stata quella di offrire un convegno di altissimo livello e, indubbiamente, così è stato, al punto da mettere in difficoltà il cronista, anche solo per citare tutti i prestigiosi relatori, equamente divisi tra avvocati, accademici e magistrati.

Gli organizzatori, e fra questi in particolare gli avvocati Cataldo Intrieri e Sabrina Lucantoni, hanno ribadito che la maniera migliore per ricordare l’ Avv. Ettore Randazzo, che avrebbe dovuto introdurre i lavori, sarebbe stata quella di offrire un convegno di altissimo livello e, indubbiamente, così è stato, al punto da mettere in difficoltà il cronista, anche solo per citare tutti i prestigiosi relatori, equamente divisi tra avvocati, accademici e magistrati.

Il percorso argomentativo si è dipanato tecnicamente tra “prova scientifica”, specificatamente addentrandosi nella valenza processuale di “Trojan” e DNA ed i relativi protocolli di acquisizione e valutazione, quindi nelle più eclatanti ricadute giurisprudenziali, portate dalle più note sentenze di legittimità sul punto fra le quali la sentenza Scurato che ha riconosciuto la legittimità dell’utilizzo dei Trojan nei processi di criminalità organizzata e la sentenza Sollecito/Knox .che vi offriamo in visione integrale:

Sentenza Sollecito Knox parte 1

la sentenza della Suprema Corte di Cassazione sul “caso Sollecito-Knox

Sentenza Sollecito Knox parte 2

Con la recente attenzione portata sulla potenza dei programmi in grado di “spiare” i computer e gli smartphone, molti dubbi e imprecisioni si sono sparsi su l’uso che ne fanno le forze dell’ordine nelle loro indagini; spesso infatti l’opinione pubblica si convince che le nuove tecnologie si comportino e vengano analizzate come quelle analogiche, ma questa è una grave mancanza di conoscenza, soprattutto in un campo dove l’obsolescenza subentra anche dopo solo sei mesi dopo l’introduzione di nuove tecniche.

Estremamente interessante al riguardo l’intervento del Tenente Colonnello del Racis Carabinieri di Roma Marco Mattiucci, il quale ha spiegato come, nelle sue due decadi e più di utilizzo in Italia, l’indagine sul/col computer si è evoluta da un “apri sto coso e vedi cosa c’è dentro” ad analizzare telefoni cellulari, effettuare copie di siti internet incriminati, analisi di dati criptati, inseguimenti digitali di dati attraverso proxy sparsi per il globo, sequestri di dati incriminati attraverso copie acquisite senza che l’indagato se ne renda conto e, in casi più estremi, l’abilità di influenzare direttamente i software del computer sotto indagine.

L’ibridazione dell’indagine è una necessità dovuta all’evoluzione dell’Internet delle Cose nella vita quotidiana, e all’ovvio incremento della sicurezza dei dati fornita dai gestori delle piattaforme utilizzate; una semplice criptazione dei dati rende la classica cimice nel telefono inutilizzabile, con dei semplici e ripetibili passaggi è possibile sostituire la locazione fisica di un computer con quella di un differente punto di accesso alla rete. Tecniche che possono essere utilizzate da chiunque sappia come fare, e che le grandi aziende, mantenendosi nei limiti della legalità, lavorano per fare si che siano effettuate sui profili degli utenti in modo da aumentare la sicurezza degli utilizzatori e dei loro contenuti (scritti, video, foto, pdf e simili).

Per superare queste difese, esiste quello che è definito Trojan di Stato: un programma Malware nelle mani della Digital Forensic dell’Arma dei Carabinieri in grado teoricamente di fare di tutto, dall’intercettare dati all’isolare l’hardware, ma che raramente richiede di essere utilizzato ai livelli di potenza superiori. Questi Trojan sono il risultato di 20 anni di lavoro, e sono quasi completamente irrilevabili, ma a differenza di quelli utilizzati per fare danni ai computer, hanno una “virulenza” controllabile, e devono essere inoculati nei sistemi da mettere sotto indagine direttamente, con un inserimento fisico, tramite memoria esterna o in maniera digitale, attraverso altre interfacce già infette che “entreranno a contatto” con l’indagato, in quello che potrebbe essere definito, in maniera alquanto ironica, un gioco di guardie e ladri digitali.

Tuttavia, la dicotomia stessa della classificazione delle prove, e della loro validità di fronte a un giudice, può invalidare le prove stesse: i Codici hanno un’enorme difficoltà di adattamento alle tecnologie moderne e alla realtà digitale, e la legge è in un ritardo siderale dall’aggiornarsi oltre le tecnologie analogiche; alcuni concetti sono chiari, ma non aggiornati, l’esempio più lampante sono i dogmi sulle intercettazioni, che non prendono in considerazione nemmeno in maniera remota l’utilizzo di un apparecchio singolo per occuparsi allo stesso tempo di attività illegali e comunicazioni personali dal proprio domicilio.

Altre gravi mancanze si hanno sulle procedure di acquisizioni a distanza di prove o prove stesse esistenti come puri e immateriali file di computer, sui limiti da imporre sulla santità del “domicilio informatico” (al momento definito come un qualsiasi sistema su cui sia presente qualche blocco, anche basilare, come una password all’accensione), e sui limiti in cui utilizzare determinate tecniche di acquisizione superano i limiti della costituzionalità secondo i Codici, anche semplicemente aggiornando le loro versioni analogiche obsolete.

I piani per aggiornare ci sono, ma trasformarli in legge non è un passaggio facile: “Siamo penalisti, ci tocca il lato oscuro dei processi” ha detto il Dott. Nello Rossi, ex-procuratore aggiunto della repubblica a Roma ed adesso Avvocato Generale della Corte di Cassazione e relatore della sentenza Scurato, affermando che “occorre un ampiamento della sfera della prova atipica, che ormai non è più solo una videocassetta o un DVD” Altrettanto significativo è stato sul piano delle modalità di acquisizione della prova l’intervento dell’avvocato Stefano Aterno, che oltre all’analisi del presente si è diffuso nella illustrazione del disegno di legge Quintarelli che, per citare il professor Pinelli, Ordinario di Diritto Costituzionale alla Sapienza, costituisce “un primo passo verso la regolamentazione dell’uso dei trojan da parte della magistratura inquirente e della polizia”.

sentenza Scurato parte Ala sentenza Scurato della Suprema Corte di Cassazione

sentenza Scurato parte B

La dott.ssa Recchione, della II Sezione Penale della Corte di Cassazione, ha valutato fra l’altro le problematiche relative alle modalità di acquisizione della prova scientifica nella fase del merito attraverso perizia ed incidente probatorio. Estremamente interessante anche la sessione dedicata alla elaborazione giurisprudenziale in tema di acquisizione e prova scientifica con interventi di rilevante interesse fra i quali quelli dei giudici Blaiotta e Montagni, della IV sezione Penale della Corte di Cassazione, della Presidente Cassano che, relativamente alla esperienza della Corte di Appello fiorentina si è compiutamente soffermata sulle modalità scelta del consulenti, anche rispetto alla individuazione di effettive specifiche competenze.

In conclusione, il messaggio che emerge è quello della estrema attenzione nella acquisizione e nella gestione delle prove e degli elaborati peritali, attraverso le “nuove” tecnologie. Il rapporto tra la rapida obsolescenza delle tecnologie e la “immutabilità” dei principi e delle garanzie difensive, imporrà un lungo percorso di approfondimenti condivisi.